Detección de Intrusos - index.hmtlcryptomex.org/SlidesSeguridad/IDS.pdf · detener intentos en...

Transcript of Detección de Intrusos - index.hmtlcryptomex.org/SlidesSeguridad/IDS.pdf · detener intentos en...

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 1

Dr. Roberto Gómez C.Lámina 1

Detección de Intrusos

Roberto Gómez Cárdenas

ITESM-CEM

Dr. Roberto Gómez C.Lámina 2

¿Qué es un IDS?

• Intrusion Detection System

• Software específicamente diseñado para reconocer los patrones de un comportamiento no deseado.

• Pueden proporcionar un medio para registrar intentos, detener intentos en progreso y cerrar hoyos que coincidan con algunos patrones de ataques, bloqueando la secuencia para que ya no ocurra.

• Conjunto de herramientas para identificar y manejar riesgos.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 2

Dr. Roberto Gómez C.Lámina 3

¿Cómo es un IDS ideal ?

• El sistema ideal de detección de intrusosnotificará al administrador de sistema/red la existencia de un ataque en proceso:– Con 100% de exactitud.

– Inmediatamente (t<1min).

– Con un diagnóstico completo del ataque.

– Con recomendaciones de como bloquear el ataque.

Lástima que no existe!

Dr. Roberto Gómez C.Lámina 4

• 100% de exactitud y 0% de falsos positivos.– Un falso positivo ocurre cuando el sistema genera

una falsa alarma.• O lo que es lo mismo el

síndrome de Juanito y el Lobo…

– Generar un 0% de falsos positivos es trivial:

• No detectar nada.

– Generar un 0% de falsosnegativos es un objetivo adicional:

• No permitir que ningún ataque pase desapercibido.

Objetivos: Exactitud

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 3

Dr. Roberto Gómez C.Lámina 5

Objetivos: Notificación Oportuna

• El canal de notificación debe estar protegido.– El atacante puede bloquear/inutilizar el mecanismo

de notificación.

– Un IDS que usa e-mail

como canal de notificación

va a tener problemas al

informar que el servidor

de correo esta siendo atacado.

Dr. Roberto Gómez C.Lámina 6

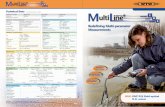

Hosto

Sniffer

Pre-procesamiento Analisis Estadistico

Reconocimiento dePatrones

Administrador de Alertas

Persistencia

Base deConocimientosGUI

Administrador deRespuestas

Diagrama de Bloquesde un IDS Genérico.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 4

Dr. Roberto Gómez C.Lámina 7

Puntos a considerar

• ¿Dónde poner el IDS?

• Tratamiento de la información

• La fuente de datos

• Operación del IDS

• Respuesta del IDS

• Integración del IDS al sistema

Dr. Roberto Gómez C.Lámina 8

Detección de Ataques

Router

Firewall

IDS

Server

Server

DMZ

Workstation

LaptopEl IDS detecta y cuenta losataques contra la DMZ y el firewall.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 5

Dr. Roberto Gómez C.Lámina 9

Detección de Intrusos

Router

Firewall

IDS

Server

Server

DMZ

Workstation

LaptopEl IDS detecta actividadesilegales dentro del perímetroprotegido, ya sea de entrada o salida.

Dr. Roberto Gómez C.Lámina 10

Distributed Intrusion Detection System

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 6

Dr. Roberto Gómez C.Lámina 11

Paradigmas de tratamientoinformación

• ¿Donde proceso la información?– IDES

– Auditoría

– Inline

– Híbrido

Dr. Roberto Gómez C.Lámina 12

IDES

• Basado en trabajo de Dorothy Denning (1986).

• Define el IDS en términos de:– Sujetos: Iniciadores de actividad.

– Objetos: Blancos de actividad.

– Perfiles: Caracterización de como los sujetos operan los objetos (ya sea de forma estadística o por reconocimiento de patrones).

– Registros de Auditoría.

– Registros de Anomalías.

– Alarmas.

– IE DIDS, Stalker, Emerald

<Subject, Action, Object, Exception-Condition, Resource-Usage, Time-stamp>

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 7

Dr. Roberto Gómez C.Lámina 13

Inline

• Inline IDS procesa datos de auditoría conformeestos se van generando.– Descarta datos de auditoría que no son considerados

relevantes.

– La cantidad de correlación tiene a ser limitada.

Kernely Aplicaciones

CorrelacionEfectuada por el IDS

Base de DatosIncidentes

Reporte deAlertas

Dr. Roberto Gómez C.Lámina 14

Auditoría

• Post procesamiento de la información de auditoría.– Primero se genera la información de auditoría,

después se procesa.

– Procesamiento batch.

– Problema: ¿de dónde tomar los datos?

Kernel yAplicaciones

DB deAuditoria Correlacion

efectuada por el IDS

Generacion deAlertas

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 8

Dr. Roberto Gómez C.Lámina 15

Correlación información

• Correlación: relación mutua entre dos o más elementos de un conjunto dado. – relación puede ser causal, complementaría, paralela o

reciproca

– gran parte de las consultas a las bases de datos se basarán únicamente en buscar correlaciones entre los eventos de interés detectados y los datos históricos almacenados.

• Se desea encontrar:– encontrar más intrusiones

– determinar que intrusiones están relacionadas

Dr. Roberto Gómez C.Lámina 16

Tipos correlaciones

• Posible implementarlas con un ordenamiento de los paquetes capturados, de acuerdo a un determinado campo.

• Entre lo más común:– Correlaciones por dirección de origen

– Correlaciones por dirección de destino

– Correlaciones de firmas

– Correlaciones de contenidos

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 9

Dr. Roberto Gómez C.Lámina 17

Dr. Roberto Gómez C.Lámina 18

Paradigmas de IDS Según la Fuente de Datos

• Los datos provienen del Host.

• Los datos provienen de la Red.

tcpdump

BSM

Paquetes de red

EventosSistema Operativos

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 10

Dr. Roberto Gómez C.Lámina 19

IDS Basado en el Host

• Se obtienen los datos desde puntos ubicadosdentro del sistema operativo.– Bitácoras de auditoría C2.

– Bitácoras de sistema.

– Bitácoras de aplicación.

• Los datos se recolectan de manera muycompacta.– Pero es dependiente del SO y de las aplicaciones.

Dr. Roberto Gómez C.Lámina 20

IDS Basado en el Host:Argumentos a Favor

• La calidad de la información es muy alta.– El software puede parametrizar que información

requiere obtener para análisis.

– Las bitácoras del Kernel “saben” quien es el usuarioque esta utilizando la sesión.

• La densidad de la información es muy alta.– Con freuencia las bitácoras contienen información

pre-procesada.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 11

Dr. Roberto Gómez C.Lámina 21

IDS Basado en el Host:Argumentos en Contra

• La captura es normalmente específica del sistema.– Usualmente 1,2 o 3 plataformas son soportadas

(“puedes detectar intrusos siempre que sea sobreSolaris o NT”).

• El desempeño es un punto de incertidumbre. – Para bajar la demanda de procesamiento, los logs se

envían a algun sistema externo.

Dr. Roberto Gómez C.Lámina 22

IDS Basado en el Host:Argumentos en Contra

• Los hosts son normalmente el blanco de losataques.– En caso haber sido comprometidos por un atacante,

las bitácoras pudieron ser contaminadas.

– Los datos enviados al IDS pueden haber sufridoalguna corrupción.

– Si el IDS corre sobre el host, pudo haber sidocontaminado.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 12

Dr. Roberto Gómez C.Lámina 23

IDS Basado en la Red

• Recolecta datos ya sea de la red o de un hub/switch.– Reensambla paquetes.

– Examina encabezados.

• Intenta inferir que es lo que está ocurriendo a partir del contenido del tráfico de la red.– Identidades inferidas a partir de las acciones.

Dr. Roberto Gómez C.Lámina 24

IDS Basado en la RedArgumentos a Favor

• No tiene impacto en el desempeño.

• Más resistente a ataques externos.

• No tiene imacto de administración sobreplataformas.

• Trabaja sin importar los SO’s presentes.

• Puede derivar información que las bitácoras del host no contienen.– Fragmentación, scanning, etc.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 13

Dr. Roberto Gómez C.Lámina 25

IDS Basado en la RedArgumentos en Contra

• Puede perder paquetes en redes saturadas.

• Puede fallar en el reensamble de paquetes.

• Puede no entender protocolos específicos de losSO’s (i.e. SMB, appletalk, etc.)

• Puede no entender protocolos obsoletos de red (i.e. cualquier cosa que no sea IP).

• No maneja datos encriptados.– Gran problema para aplicaciones de e-commerce,

transaccionales, etc.

Dr. Roberto Gómez C.Lámina 26

Otro paradigma uso: la aplicación

• IDS a nivel aplicación• Se basan en firmas de intrusión para aplicaciones específicas,

usualmente las mas vulnerables como servidores Web, bases de datos, etc.

• Estos recaban datos de una aplicación activa en el sistema ( por ejemplo los logs u otra ) y buscan evidencias en estos datos.

• La diferencia con los basados en host es que estos los propios recursos son detectores de intrusos y en el caso de aplicación los datos han de ser filtrados para ser tratados como alarmas.

• Sin embargo muchos de los IDS basados en host, quegeneralmente se fijan en sistemas operativos, se estanorientandohacia las aplicaciones.

• Ejemplo IDS aplicación: Entercept Web Server Edition.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 14

Dr. Roberto Gómez C.Lámina 27

Otro ejemplo: llamadas sistema núcleo

• Principio funcionamiento– secuencia corta de un numero fijo de llamadas de

sistemas

– a partir de esta secuencia se puede determinar comportamiento normal a tiempo real.

Programa

[Considerado como

una caja negra]

ObservableO/P

Dr. Roberto Gómez C.Lámina 28

Programas y llamadas al sistema

ProgramaA

ProgramaB

ProgramaC

fopen

controladorred

controladordisco

otroscontroladores

Modo Núcleo

Modo usuario

tabla de llamadasal sistema

núcleo sistema operativo

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 15

Dr. Roberto Gómez C.Lámina 29

Atrapando llamadas sistema

ProgramaA

ProgramaB

ProgramaC

fopen

controladorred

controladordisco

otroscontroladores

Modo Núcleo

Modo usuario

tabla de llamadasal sistema

núcleo sistema operativo

IDS

Dr. Roberto Gómez C.Lámina 30

Paradigmas de Operaciónde los IDS

• Detección de anomalías o el enfoque de IA.

• Detección de mal uso o el enfoque fácil y sencillo.

• Alarmas Contra Robo o la detección basada en políticas.

• Respuesta a la detección de intrusos

• Grado de interoperabilidad

• Seguridad

• Honey Pots o el enfoque pásale a lo barrido.

• Híbridos

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 16

Dr. Roberto Gómez C.Lámina 31

Detección de Anomalías

• Metas:– Analizar la red o sistema e inferir que es normal.

– Aplicar medidas estadísticas o heurísticas a eventossubsecuentes, para determinar si estos concuerdancon el modelo o estadística de lo que es “normal”.

– Si los eventos se encuentran fuera de una ventana de probabilidad que determine lo que es normal, se genera una alerta.

• Control configurable de falsos positivos.

Dr. Roberto Gómez C.Lámina 32

Detección de Mal Uso

• Metas– Conocer que es lo que constituye un ataque para detectarlo.

• Ventajas– Fácil de liberar.– Fácil de actualizar.– Fácil de entender.– Pocos falsos positivos.

• Desventajas– No puede detectar algo que sea desconocido.– Necesidad constante de actualización.– Mas fácil de engañar

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 17

Dr. Roberto Gómez C.Lámina 33

Alarmas Contra Robo

• Es un sistema de detección de mal uso que tieneun blanco muy específico.– Puede no interesarme alguien que escanea mi firewall

desde el exterior.

– Puede no interesarme alguien que escanee mi mainframe desde el interior.

– La configuración hace que se detecte el mal uso a partir de las políticas del site.

Dr. Roberto Gómez C.Lámina 34

Alarmas Contra Robo

• Metas:– Basadas en políticas, alertan al administrador sobre

violaciones a estas.

– Detectan eventos que no necesariamente son violaciones de seguridad, pero si de políticas.

• Nuevos ruteadores.

• Nuevas subredes.

• Nuevos servidores.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 18

Dr. Roberto Gómez C.Lámina 35

Respuesta detección intrusiones

• Una vez que se detecto una intrusión:– ¿que hacer?

• Dos tipos de respuestas– pasivos

– activos

Dr. Roberto Gómez C.Lámina 36

Respuestas activas

• Se pueden dividir en dos clases– aquellos que ejercen control sobre el sistema atacado,

i.e. modifican sistema para mitigar los efectos del ataque

• terminar conexiones de redes, incrementar el logging de seguridad, matar procesos “errantes”

– aquellos que ejercen control sobre el sistema atacante, i.e. se convierten en atacantes e intentan remover la plataforma de operación del atacante

• termino difícil de defender en la corte

• Cuidado: posibilidad de ataque de DoS

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 19

Dr. Roberto Gómez C.Lámina 37

Respuestas pasivas

• Sistemas pasivos responden con una notificación a la autoridad necesaria, y no intentan mitigar el daño hecho, o buscar dañar al atacante

Dr. Roberto Gómez C.Lámina 38

Honey Pots

• Es un sistema que fue configurado para atraer al atacante.– ecom.tienda.com.mx

– transfers.banco.com.mx

– tacacs.isp.net.mx

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 20

Dr. Roberto Gómez C.Lámina 39

Honey Pots

• Metas:– Hacer que se vea atractivo al atacante.

– Hacer que se vea débil y fácil de atacar.

– Hacer que sea posible monitorear todo el tráfico queentra y sale del sistema.

– Alertar al administrador cada vez que alguien lograaccesar al sistema.

• Una buena referencia– http://www.honeynet.org

Dr. Roberto Gómez C.Lámina 40

IDS Híbridos

• La mayor parte de los IDS comerciales son de este tipo.

• Su fortaleza es en la detección de anomalías.– Estadística.

– Demasiados falsos positivos.

• Los híbridos ideales deben incorporar lógica de los scaners de vulnerabilidades.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 21

Dr. Roberto Gómez C.Lámina 41

Taxonomía 1

IDS

Métododetección

Comportamientoen la detección

Ubicación fuentede auditoria

Frecuencia de uso

Basado comportamiento

Basado conocimiento

Activo

Pasivo

Archivos de bitácoras

Monitoreo continuo

Paquetes de redes

Análisis periódico

característicasfu

ncionales

característicasno

fu

ncionales

H. Debar, M. Dacier, and A. Wespi, Towards a Taxonomy of IDS, Computer Network, vol. 31, pp 805-22, 1999

Dr. Roberto Gómez C.Lámina 42

Taxonomía 2

IDS

Métododetección

Comportamientoen la detección

Ubicación fuentede auditoria

Frecuencia de uso

Basado comportamiento

Basado conocimiento

Activo

Pasivo

Archivos de bitácoras

Monitoreo continuo

Paquetes de redes

Análisis periódico

H. Debar, M. Dacier, and A. Wespi, Revised Taxonomy for IDS, Annales des Telecom., vol. 55, 2000 pp 361-78

Paradigma detección

Archivos bitácoras aplicacionesAlertas sensores IDS

Basado en estadosBasado en transiciones

Evaluación nonperturbingEvaluación proactiva

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 22

Dr. Roberto Gómez C.Lámina 43

Integrando el IDS al sistema

puntos a tomar en cuenta

Dr. Roberto Gómez C.Lámina 44

IDS y el WWW

• Candidatos ideales para proteger websites.– Fallan en presencia de SSL.

– Usar IDS basados en el Host para web servers.

– Usar IDS basados en red para hacer un perfil de sweeps y scans.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 23

Dr. Roberto Gómez C.Lámina 45

Ejemplo llamadas y Web Server: IntruShield

Llamadas al sistema & API

Protección HTTP

IDS

Sistema Operativo

Bitácorasauditoría

IDS

TRAMA HTTP

Stack TCP/IP

Decripción y decodificación

Motor delservidor web

Motor de Intercepción de

llamadas del sistema

ProtecciónServidores Web

Dr. Roberto Gómez C.Lámina 46

IDS y Firewalls

• Eventualmente se fusionaran en una solaaplicación.– Los firewalls pueden detonar eventos en presencia de

ciertos patrones de tráfico.• Syn Floods.

• Scans.

• Se puede usar esto para construir alarmas contra robo.

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 24

Dr. Roberto Gómez C.Lámina 47

IDS y VPN’s

• IDS red tienen problemas en presencia de VPN’s.– criptografía– sin embargo, pueden detectar errores de sincronización.– VPN’s proveen de buenas bitácoras de operación

• VPN (Virtual Private Networks) encripta el tráfico– IDS orientados a red no pueden (presumiblemente!)

monitorear/analizar de formar correcta este tráfico• actualmente: NO – cuando una VPN falla la sincronía porque un

atacante tiene una llave invalida. los IDS pueden detectar la falla de sincronía del flujo

– Muchos paquetes VPN proporcionan buenas bitácoras• Una falla en el sync puede representar un intento de ataque

Dr. Roberto Gómez C.Lámina 48

IDS y Switches

• Tendencia hacia ambientes switcheados.– Es difícil para un IDS basado en red grabar el tráfico

de un red switcheada.• Inundar al switch.• Inundar al IDS.

– Las soluciones aún no están muy maduras.• Lo mejor es conectar un hub frente a sistemas críticos para

monitorearlos.– peligro: sniffers

• Uso de puertos espejos a través de los cuales se puedemonitorear todo el tráfico del switch

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 25

Dr. Roberto Gómez C.Lámina 49

IDS y Desempeño

• No operan bien en redes de alta velocidad.– Muchos tiran paquetes arriba de 30Mb/s.

– TCPdump también!

– La única forma de verificar esto es un conteo de paquetes enviados vs. lo que el IDS dice haberregistrado.

• Es importante verificar el desempeño de cualquier IDS antes de liberarlo.

Dr. Roberto Gómez C.Lámina 50

Los IPS

Intrusion Prevention Systems

Seguridad Informática Dr. Roberto Gómez

IDS: Detección de Intrusos 26

Dr. Roberto Gómez C.Lámina 51

IPS: Intrusion Prevention System

• En los últimos artículos y congresos, la bibliografía una de las tendencias futuras de los sistemas de detección de intrusos, los sistemas de prevención de intrusos o IPS (Intrusion Prevention System).

• Definicion:– sistema de prevención de intrusos (Intrusion Prevention

System, IPS) como un dispositivo (hardware o software) que tiene la habilidad de detectar ataques tanto conocidos como desconocidos y reaccionar a esos para impedir su éxito."